제 4회 디지털 범인을 찾아라 경연대회 분석 보고서

1. 사전 작업

1.1. 증거 USB 메모리 복제

디지털 증거를 분석하는 과정에서 증거가 훼손 되는 경우를 대비하여, 증거 USB 데이터를 여분의 USB 메모리에 복제를 수행한다. 디지털 증거 분석은 복제한 USB 메모리를 통해 수행한다.

1.2. 증거 USB 메모리 무결성 보존

증거 USB 메모리 복제가 완료된 후, 분석을 수행하는 과정에서 데이터가 훼손되는 경우를 방지하기 위해, 분석을 수행하는 시스템에 증거 USB를 읽기 전용으로 마운트 한다.

Windows 운영체제의 경우, 레지스트리 설정을 통해 이를 수행할 수 있다.

HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\StorageDevicePolicies에 DWORD 값으로 WriteProtect를 생성한 후 데이터를 1로 설정하면 쓰기 금지 설정이 완료된다. 쓰기 금지를 해제하려는 경우, WriteProtect를 0으로 설정하면 된다.

1.3. 메모 내용 확인

본격적인 증거 분석을 수행하기 전, 김본좌가 소지하던 쪽지의 메모 내용을 확인한다. 메모 내용은 다음과 같다.

| <메모 내용> 한국저작권위원회 정보 자료 → 저작권 상식 → 네티즌이 알아야할 저작권 자유로운 창작물 이용을 위하여 저작권을 공유하려는 움직임 o → 0 l → 1 |

메모 내용을 따라서 한국저작권위원회 홈페이지에서 “정보 자료” 탭의 “저작권 상식” → “네티즌이 알아야할 저작권 페이지”를 접속한 후 “자유로운 창작물 이용을 위하여 저작권을 공유하려는 움직임”을 검색한 결과는 [그림 3]과 같다.

자유로운 창작물의 이용을 위하여 저작권을 공유하려는 움직임이 “카피레프트(copyleft)” 주의라고 한다. 김본좌의 쪽지 하단에는 “o → 0 l → 1”라는 메모가 담겨있다. 이는 알파벳 o를 숫자 0으로, 알파벳 l을 숫자 1로 변경하라는 것으로 추측된다. 이를 토대로 “copyleft”를 변경하면 “c0py1eft”이다. 이는 증거 분석 시 필요한 암호로 예상된다.

2. 증거 수집 및 분석

2.1. 파일 시스템 확인

AcessData FTK Imager[3]를 이용하여 증거 USB 메모리의 파일 시스템을 확인한다.

확인 결과, 정상적인 파일 시스템으로 인식되지 않았다. 파일 시스템 오프셋 에 위치한 Signature(LUKS, aes, xts-plain64, sha1)와 파일 시스템의 레이블 명인 “TailsData”를 통해 Tails OS(데비안 기반 리눅스 OS)[4]에 의해 암호화 된 이미지임을 추측할 수 있다.

Tails는 Live OS이며, 이동식 미디어로부터 부팅을 수행한다. 모든 데이터는 토르(Tor) 익명 네트워크를 통해 전송되며, 암호 및 다른 익명성 도구를 사용해 검열 및 도청을 예방한다[5]. 또한 부팅 볼륨(이동식 미디어)을 암호화하여 기록한다.

2.2. Tails OS 부팅

증거 USB 메모리가 Tails OS의 부팅 볼륨임을 확인하기 위해 VirtualBox[6]를 통해 Tails OS를 실행한다. 증거 USB 메모리를 마운트한 후 부팅을 수행하면 [그림 6]과 같이 persistence 사용 여부를 묻게 된다. persistence는 부팅 볼륨을 의미하며, 패스워드를 요구한다. 패스워드는 메모 내용을 통해 확인한 “c0py1eft”이다.

무결성 보존을 위해 Read-Only를 체크한다. More options에 Yes를 체크한 경우 Tails OS의 root password를 설정할 수 있다.

root 패스워드를 설정한 후 Login을 클릭하면, [그림 7]과 같이 정상적으로 로그인이 수행된다.

2.3. 증거 수집

2.3.1. Trash 확인

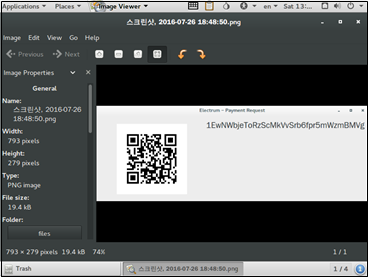

로그인 된 Tails OS를 기반으로 증거 수집을 수행한다. 가장 먼저 눈에 띄는 부분은 ‘Trash(휴지통)’이 비어있지 않다는 점이다. Trash에는 [그림 8]과 같이 “스크린샷, 2016-07-26 18:48:50.png” 파일이 존재한다.

해당 이미지 파일을 실행하면 [그림 9]와 같이 QR코드와 알 수없는 암호문이 출력된다. 해당 이미지는 “Electrum – Payment Request”라는 타이틀을 갖고 있는 것으로 보아 지불을 요구할 때 쓰이는 QR코드로 추측할 수 있다.

해당 QR코드를 스마트폰으로 인식한 결과, [그림 10]과 같이 Bitcoin 요구를 위한 QR코드임을 확인할 수 있다.

2.3.2. Tor Browser Bookmark 확인

Tails OS의 모든 데이터는 토르(Tor) 익명 네트워크를 통해 전송되며, 기록이 남지 않는다. 따라서 history가 존재하지 않지만, 부팅 볼륨을 통해 북마크 기록은 가능하다.

증거 USB에 존재하는 Tor Brower의 북마크 목록은 다음과 같다.

| No | URL | 설명 |

| 1 | https://tails.boum.org/ | Tails |

| 2 | file://usr/share/doc/tails/website/index.en.html | Tails documentation (offilne) |

| 3 | https://webmail.no-log.org/ | no-log.org |

| 4 | https://mail.riseup.net/ | riseup.net |

| 5 | https://webmail.boum.org | boum.org |

| 6 | https://check.torproject.org/ | Tor Check |

| 7 | https://www.torproject.org/ | Tor Project |

| 8 | https://tor.stackexchange.com/ | Tor Stack Exchange |

| 9 | http://www.copyright.or.kr/main.do | 한국저작권위원회 |

| 10 | https://facebook.com/ | |

| 11 | https://www.dropbox.com/s/pfwevpmsb9tuzcs/%ED%83%9C%EC%96%91%EC%9D%98%20%EB%85%B8%EC%98%88%20E.11-1.mp4?dl=0 | Dropbox (태양의 노예 E.11-1.mp4) |

| 12 | https://www.dropbox.com/s/kbj9v9k1r4abtwd/%ED%83%9C%EC%96%91%EC%9D%98%20%EB%85%B8%EC%98%88%20E.11-2.mp4?dl=0 | Dropbox (태양의 노예 E.11-2.mp4) |

| 13 | https://www.dash.org/downloads/ | Official Wallet 다운로드 (Official Core, Electrum Dash 등) |

표 에서 1∼8번의 경우, Tor Browser에서 기본으로 제공하는 북마크 이며, 9 ∼ 13번은 김본좌가 직접 등록한 북마크이다. 이들 중 11∼12번 항목은 클라우드 스토리지 서비스를 제공하는 dropbox 경로이다. 해당 경로를 접속한 결과, 각 각 “태양의 노예 E.11-1.mp4”, “태양의 노예 E.11-2.mp4”파일을 스트리밍 및 다운로드 서비스를 제공하고 있다. 이는 동영상 컨텐츠 불법 공유 흔적으로 볼 수 있다.

이 밖에 북마크에는 Official Wallet을 다운로드 할 수 있는 경로도 포함되어있다. 이를 통해 전자 지갑 소프트웨어를 다운로드 한 점을 추측할 수 있다.

2.3.3. electrum 분석

북마크에 존재하는 정보를 토대로 Electrum 설치 여부를 확인한다. [그림 15]는 find를 통해 electrum을 검색한 결과이다.

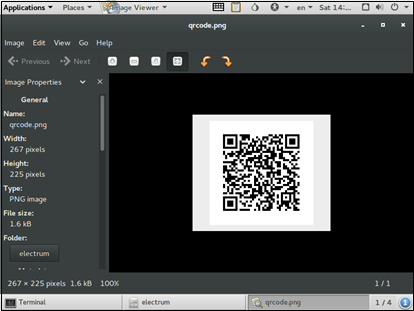

검색 결과 중 첫 번째 경로인 “/live/persistence/TailsData_unlocked/electrum”의 디렉토리 리스트를 확인한다. 해당 경로에는 [그림 15]와 같이 qrcode.png가 존재한다.

qrcode.png를 실행하면, [그림 16]과 같이 QR코드 이미지가 출력된다.

해당 QR코드를 스캔한 결과, [그림 17]과 같이 13개의 단어가 출력된다. 이는 어딘가에 필요한 암호로 추측된다.

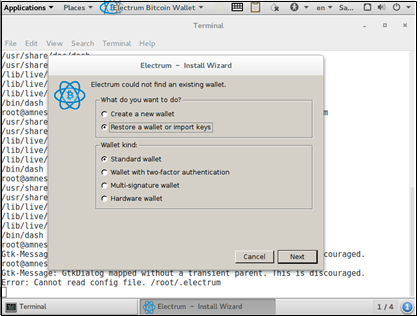

[그림 14]의 검색 결과 중 두 번째 “/usr/local/bin/electrum”은 경로가 아닌 실행파일이다. 해당 파일을 실행한 결과, [그림 19]와 같이 Electrum Bitcoin Wallet이 실행된다.

기존의 지갑에 대한 정보를 확인하기 위해 “Restore a wallet or import keys”를 선택한 후 Next를 수행하면, seed phrase 입력을 요구한다. Electrum은 seed를 이용하여 사용자가 electrum 서버에 접근한 후, 해당 seed에 맞는 지갑주소들의 개인키와 공개키를 가져오는 방식이며, seed는 13 단어로 이루어져 있다[7]. qrcode.png를 스캔하여 얻은 13 단어 “portion degree profit host grass team glance pluck badge usual age please absorb”를 입력한 후 Next를 수행하면, [그림 20]과 같이 신규 패스워드 입력 화면이 출력된다.

신규 패스워드를 입력한 후 Next를 클릭하면, 김본좌의 Electrum Bitcoin Wallet에 접속된다. Addresses 탭을 통해 비트코인 수신 및 교환 흔적을 확인할 수 있다.

해당 Address를 블록체인[8]에서 수색한 결과, “1EwNWbjeToRzScMkVvSrb6f

pr5mWzmBMVg” 주소를 통해 2016년 07월 26일 21시 17분 58초에 0.0133 BTC를 수신 받았다. 송신자는 "16Gw6H3T9Cb2dciebkAuwE1HUNMgrdSMNd"이다. 다른 Address들은 모두 수신량이 0이었다.

Receive 탭의 정보는 김본좌의 비트코인 지갑의 주소를 의미하며, [그림 23]의 비트코인 거래 내역 주소와 일치한다. 또한 Trash에서 발견한 “스크린샷, 2016-07-26 18:48:50.png” 파일에 출력된 정보와도 일치한다. 비트 코인 거래를 위해 해당 QR 코드를 캡쳐하여 전송한 후 삭제한 것으로 예상된다.

3. 최종 수집 증거

최종 수집 증거는 동영상 컨텐츠 불법 공유 관련 흔적과, Bitcoin 거래 흔적 이렇게 크게 2가지로 볼 수 있다. 이 두 가지 흔적을 통해 충분히 범행을 입증할 수 있다.

3.1. 동영상 컨텐츠 불법 공유 관련 흔적

3.1.1. 태양의 노예 E.11-1.mp4 공유

3.1.2. 태양의 노예 E.11-2.mp4 공유

3.2. Bitcoin 거래 내역

3.2.1. Electrum Bitcoin Wallet 거래 내역

3.2.2. Bitcoin 요구를 위한 QR코드

3.3. 클라우드 기반 디지털 저작권 침해 용의자 추적 방안

클라우드 기반 디지털 저작권 침해를 추적하기 위해서는 디지털 저작권에 DRM 기술 적용하거나 워터마크를 삽입하여, 저작물에 구매자 정보를 삽입하는 방법이 있다. 이러한 방법을 통해 최초 유포자를 추적할 수 있다.

디지털 저작권이 최초로 유포된 이후, 클라우드 스토리지 서비스를 통해 다량으로 n차 유포가 일어날 수 있다. 용의자가 클라우드 스토리지를 통해 디지털 저작권물을 공유하려는 경우, 해당 파일을 공유 파일로 설정하여 URL을 할당받는다.(OpenStack Swift의 경우, tempurl 기능[9]). 클라우드 스토리지 사용자가 공유 파일 설정을 요청하면 패턴 기반으로 해당 파일이 디지털 저작물인지 검사하여, 차단하는 방법이 있다. 이는 클라우드 스토리지 사업자 및 개발자와 협의가 필요한 방안이다.

4. 증거 분석에 사용한 프로그램

증거 분석에 사용한 프로그램은 다음과 같다.

| No | Software | Version | Download URL |

| 1 | Clonezilla | 20160627-xenial | http://www.clonezilla.org/downloads.php |

| 2 | AcessData FTK Imager | 3.4.2.6 | http://accessdata.com/product-download/digital-forensics/ftk-imager-version-3.4.2 |

| 3 | Tails | 2.5 | https://tails.boum.org/ |

| 4 | VirtualBox | 5.1.4 | https://www.virtualbox.org/wiki/Downloads |

Appendix. 참고 문헌

| [1] | Clonezilla, “The Free and Open Source Software for Disk Imaging and Cloning”, http://www.clonezilla.org |

| [2] | 한국저작권위원회, “네티즌이알아야할저작권”, http://www.copyright.or.kr/information-materials/common-sense/knowledge-for-netizen/index.do |

| [3] | ACESSDATA, “Product Download”, http://accessdata.com/product-download |

| [4] | Tails, “theamnesicincognitolivesystem”, https://tails.boum.org/ |

| [5] | The Register, “New secure OS will put Tails between NSA's legs”, http://www.theregister.co.uk/2014/05/01/secure_os_tails_1_released, 2014. |

| [6] | VirtualBox, “Download VirtualBox”, https://www.virtualbox.org/wiki/Downloads |

| [7] | Electrum, “Electrum seed phrases”, http://docs.electrum.org/en/latest/seedphrase.html |

| [8] | 블록체인, “비트코인 블록 탐색기”, https://blockchain.info/ko/ |

| [9] | OpenStack, “TempURL”, “http://docs.openstack.org/developer/swift/middleware.html?highlight=tempurl#module-swift.common.middleware.tempurl” |